Administración de la Seguridad de la Información en tu empresa

Muchas empresas descuidan la seguridad de la información por considerarla un gasto innecesario, especialmente las PyMES.

Sin embargo, en la actualidad, la dependencia en los sistemas informáticos y el valor que va adquiriendo la información en sí hace urgente que los empresarios tomen medidas para protegerse de riesgos digitales y físicos.

En este artículo conocerás los principales aspectos de una eficaz Administración de la Seguridad de la Información:

¿Qué encontrarás en este artículo?

- ¿Qué es la Administración de la Seguridad de la Información?

- ¿Por qué la Administración de la Seguridad de la Información es urgente para cualquier organización?

- Objetivos de un Programa de Administración de la Seguridad de la Información

- Principios de la Seguridad de la Información

- Comienza con la Administración de la Seguridad de la Información

¿Qué es la Administración de la Seguridad de la Información?

Cuando hablamos de la Seguridad de la Información nos referimos a las prácticas necesarias para proteger la información de cualquier empresa u organización, administrando los riesgos que puedan exponerla a robo, pérdida o alteración sin importar dónde se encuentre, quién la utilice, su origen, medio (digital, papel, video u otro), o cualquier otro aspecto que sea de interés para clientes y proveedores o asociados de cualquier clase, por ejemplo, el gobierno.

La Administración de la Seguridad de la Información implica tanto la protección de los sistemas de información como la información procesada, almacenada y transmitida por estos sistemas contra el acceso, uso, divulgación, interrupción, modificación o destrucción no autorizados.

Así mismo, debe abarcar la protección de información personal, información financiera e información sensible o confidencial almacenada tanto en forma digital como física.

Es común pensar que la Seguridad de la Información se refiere a las acciones y herramientas tecnológicas, pero igual de importante es poner atención en los usos y costumbres de utilización de la información por parte del personal. La tecnología es solamente un aspecto del Sistema de Seguridad de la Información. No olvidemos que muchas, si no es que la gran mayoría, de las organizaciones tienen información física que exige prácticas diferentes a las cibernéticas.

Como la información puede ser física o electrónica, entonces puede ser cualquier cosa contenida en las instalaciones de la empresa, archiveros, escritorios, libretas de apuntes, dispositivos móviles como tabletas o celulares, equipos de cómputo, redes sociales, datos biométricos de ingreso, y un largo etcétera.

Por lo tanto, para una Administración de la Seguridad de la Información efectiva se requiere un enfoque integral y multidisciplinario que abarca una variedad de áreas dependiendo de lo compleja, distribuida y diversa que sea la información que protege, teniendo que desarrollar políticas, procesos, procedimientos y sistemas que abarquen estos tres pilares de cualquier organización:

- Su gente.

- Sus procesos.

- Su tecnología.

Otro aspecto importante de la Administración de la Seguridad de la Información es que no solo busca proteger de accesos no autorizados a la información, sino además de prevenir cualquier incidente de seguridad, buscando que sea más fácil la actividad preventiva que la remedial, es decir reaccionar ante eventos de seguridad ya sucedidos.

Monitoreo, evaluación y adaptación permanentes son también requisitos claves para lograr identificar las amenazas y las vulnerabilidades emergentes que pueden traer graves consecuencias a la organización en caso de no detectarse oportunamente.

¿Por qué la Administración de la Seguridad de la Información es urgente para cualquier organización?

Ya lo dijimos: el uso actual que damos a los medios de comunicación cobra cada vez más importancia para las empresas, por lo que proteger la información que se comparte a través de ellos puede asegurar y proteger el futuro de las organizaciones.

¿Cuál es el gran riesgo? Con la extensión de dispositivos informáticos y aún más con la tendencia creciente del internet de las cosas (IoT), que permitirá a clientes, proveedores y asociados acceder a su información en cualquier momento y lugar, las fuentes de vulnerabilidad están creciendo.

El mito, ya más bien romántico del delincuente adolescente o estudiante universitario que con una computadora, una conexión a Internet y actos de genialidad lograba penetrar los sistemas que deseaba para sus objetivos personales, es cosa del pasado. Hoy es el crimen organizado el que emplea el talento de muchos individuos distribuidos globalmente y que, con sistemas especializados y técnicas militares, se dedican a invadir las organizaciones y tomar control de sus sistemas.

Así que, por un lado, tenemos medios de acceso más diversos y ubicuos y por el otro, grupos criminales mejor preparados y organizados. ¿Qué tenemos como resultado? Un caldo de cultivo propicio para que las organizaciones que no han tomado conciencia de esta realidad estén expuestas. Será solamente cuestión de tiempo para que sufran las consecuencias de no haber sido más sensibles a estos temas.

Por este motivo es que, para cualquier organización o empresa, incluyendo la tuya, sin importar su tamaño o actividad es importante la seguridad de la información.

Con lo que te hemos comentado es fácil ver que con su Sistema de Gestión de Seguridad de la Información (SGSI) cualquier organización obtiene los siguientes beneficios:

- Protección de la información confidencial.

- Administración del riesgo.

- Cumplimiento de reglamentaciones oficiales.

- Protección de la reputación de la organización.

- Garantía de la continuidad del negocio.

Objetivos de un Programa de Administración de la Seguridad de la Información

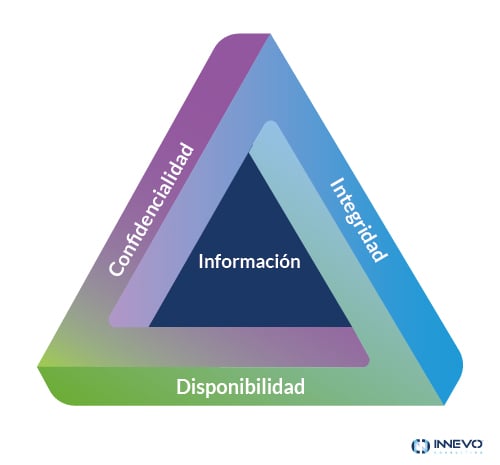

Los programas de Seguridad de la Información se basan en 3 objetivos, comúnmente conocidos como CIA (por sus siglas en inglés):

1. Confidencialidad

Significa que la información no se divulga a personas, entidades y procesos no autorizados.

Por ejemplo, si se requiere acceder a la información de un cliente en particular la organización debe asegurarse de que la persona la utilizará solamente para los fines y actividades que le permiten las políticas y procesos de seguridad de la información de la empresa.

Conoce más sobre la Confidencialidad de la Información.

2. Integridad

Significa mantener la precisión y la completitud de los datos. Es decir que los datos no se pueden editar de forma no autorizada.

Por ejemplo, si un colaborador sale de una organización, los datos de esa persona en todos los departamentos, como cuentas de acceso, huellas digitales, fotografías y demás, deben actualizarse para ser cancelados, no destruidos y así evitar accesos o actividades no permitidas.

Conoce más sobre la Integridad de la Información.

3. Disponibilidad

Significa que la información debe estar disponible cuando se necesite por quien esté autorizado.

Por ejemplo, si se requiere acceder a la información de un cliente en particular la organización debe asegurarse de que la persona está autorizada a hacerlo y además está perfectamente determinado para qué la puede utilizar, fuera de ese marco de utilización no le está permitido hacer nada con ella. El ataque de denegación de servicio es uno de los factores que pueden obstaculizar la disponibilidad de la información.

Conoce más sobre la Disponibilidad de la Información.

Principios de la Seguridad de la Información

Hay tres principios más que rigen los programas de administración de la seguridad de la información y cuyas características dependen directamente del tipo de organización que está implementando su sistema de seguridad de la información:

- No repudio

- Autenticidad

- Rendición de cuentas

No repudio

Significa que una de las partes no pueda negar haber recibido un mensaje o una transacción ni la otra parte pueda negar el envío de un mensaje o una transacción.

Por ejemplo, en criptografía es suficiente mostrar que el mensaje coincide con la firma digital firmada con la clave privada del remitente y que el remitente podría haber enviado un mensaje y nadie más podría haberlo alterado en tránsito.

La integridad y la autenticidad de los datos son requisitos previos para el no repudio.

Autenticidad

Significa verificar que los usuarios son quienes dicen ser y que cada entrada que llega al destino proviene de una fuente confiable. Si se sigue este principio, se garantiza el mensaje válido y genuino recibido de una fuente confiable a través de una transmisión válida.

Siguiendo con el ejemplo anterior: el remitente envía el mensaje junto con la firma digital que se generó utilizando el valor hash del mensaje y la clave privada. Ahora, en el lado del receptor, esta firma digital se descifra utilizando la clave pública que genera un valor hash y el mensaje se vuelve a codificar para generar el valor hash. Si el valor 2 coincide, se conoce como transmisión válida con el auténtico o decimos mensaje genuino recibido en el lado del destinatario.

Rendición de cuentas

Significa que debería ser posible rastrear las acciones de una entidad exclusivamente a esa entidad.

Por ejemplo, como discutimos en la sección Integridad, no todos los empleados deben poder realizar cambios en los datos de otros empleados. Para esto, hay un departamento separado en una organización que es responsable de realizar dichos cambios. Cuando el área recibe una solicitud de cambio, esta debe estar firmada por una autoridad superior, por ejemplo, el director de la universidad y la persona a la que se le asigna ese cambio, la cual no podrá hacer el cambio hasta que se verifiquen sus biométricas, registrando así con una marca de tiempo los detalles del usuario (haciendo cambios) y haciendo posible rastrear las acciones únicamente a una entidad.

Comienza con la Administración de la Seguridad de la Información

Los sistemas de Administración de la Seguridad de la Información eficaces deben contemplar la protección y prevención de incidentes para toda la información personal, financiera y confidencial, ya sea física o digital, contemplando los sistemas que la almacenan, procesan y transmiten, así como las personas y su forma de utilizarla, estableciendo los procesos y políticas adecuados para proteger la confidencialidad, integridad y disponibilidad acorde a la naturaleza, necesidades, capacidades y restricciones de la empresa y la variedad, importancia y distribución de su información.

Para comenzar con la Administración de la Seguridad de la Información toma en cuenta estas características al evaluar el proyecto de implementación en tu organización. Basarte en la norma ISO 27001, el principal estándar de Seguridad de la Información, para llevarlo a la práctica es la forma más certera de lograrlo, además de que de esta manera podrás obtener la certificación oficial que es cada vez más valorada y requerida en el mercado.

Verás que los beneficios de la Seguridad de la Información son muy grandes, superando a los costos con creces, pero ese tema lo veremos en otras publicaciones.

En Innevo guiamos a empresas de todo tipo y tamaño a desarrollar sus sistemas de Administración de la Seguridad de la Información según los lineamientos que marca la ISO 27001, el principal estándar de seguridad de la información en el mundo.

Contáctanos y solicita un presupuesto personalizado.