En estos tiempos en que cada vez se utilizan más accesos a internet y sistemas en la nube tanto de trabajo como de divertimento, se hace más importante tener plena conciencia del riesgo al que se exponen personas y empresas de que su información sea robada, alterada o compartida con terceros con objetivos ilícitos.

¿Qué tanto cuidas tu información?

Ante la enorme cantidad de usuarios de dispositivos móviles y sitios en internet, la mayoría de la gente no percibe “una gran cantidad” de robos de información. Estadísticamente hablando, el tema es de gravedad a nivel internacional, pero somos tantas las personas que accedemos a internet que la probabilidad de que una persona conozca a varias a las que les robaron su información todavía es baja. Sin embargo, esto no significa que el problema no exista y mucho menos que no esté creciendo.

La gente mayoritariamente cuida la clave de acceso de su dispositivo móvil, de acceso a su cuenta bancaria, del cajero automático, la clave de acceso en el sistema de alarma de su casa o automóvil, pero fundamentalmente llega hasta ahí. Fuera de ese perímetro de seguridad se preocupa poco por otros aspectos potencialmente vulnerables.

En el sector empresarial, el panorama es muy similar. Controlan el acceso a sus instalaciones y sistemas informáticos mediante claves con criterios deficientemente seguros de composición de estas. Instalan los sistemas y equipos más básicos de acceso, tales como cortafuegos, switches, enrutadores, segmentaciones de red y quizá, esto ya no es tan común, criterios de encriptamiento de bases de datos y comunicaciones.

Pero debido a la epidemia de la Covid19 y a la masificación del trabajo en casa, estos criterios de seguridad son insuficientes. Cuando el colaborador de una empresa traslada su trabajo a su casa, la empresa debe estar segura de que los protocolos de seguridad desde esa ubicación remota son los correctos para seguir teniendo un sistema de administración de la seguridad eficaz.

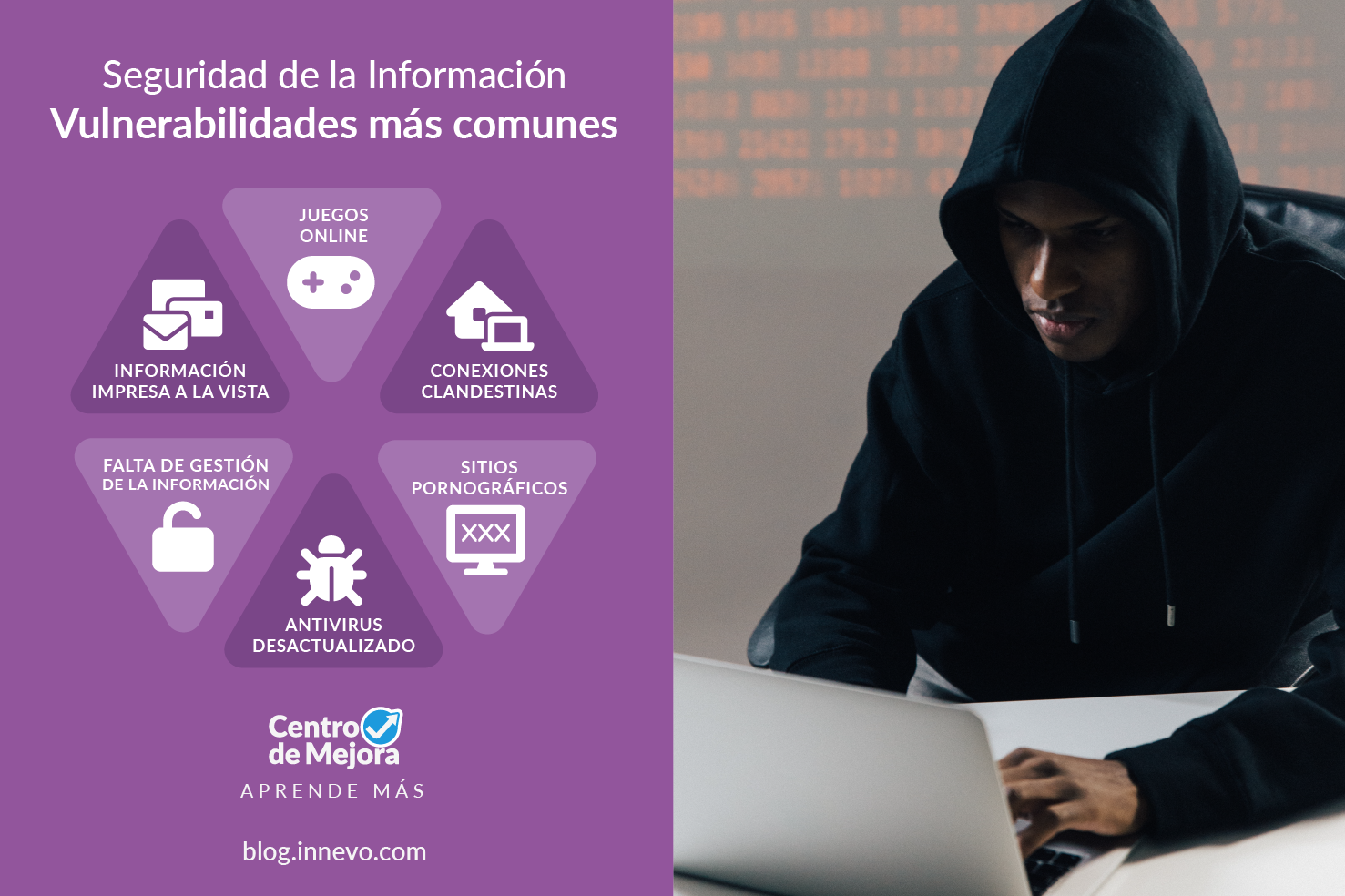

Vulnerabilidades de seguridad de información más comunes

Es imposible pensar que en una empresa de 100 empleados o más no exista al menos una persona que cumpla una de las circunstancias siguientes y que son exposiciones serias de seguridad:

- ¿La empresa está segura de que el enlace que utilizará la persona no es utilizado por algún otro miembro de la familia para jugar en línea quién sabe con quién, y que a través de esto se llegue a la computadora que se utiliza para realizar el trabajo en casa?

- El enlace utilizado en esa casa es propiedad del colaborador o se está utilizando clandestinamente una señal cercana a la que puede tener acceso, y que por lo tanto lo más probable es que sea insegura.

- Si en esa familia hay un adolescente lo más probable es que haya accesos a páginas pornográficas y éstas son una fundamental fuente de violaciones de seguridad.

- ¿Se actualiza el antivirus frecuentemente o es el adecuado?

- La información a la que accede el colaborador, una vez en posesión de este y en su casa ¿se gestiona con seguridad? O la persona cree que por el sólo hecho de que está en su casa no hay riesgo.

- Si se requiere imprimir información de la empresa, ya sea propia o de los clientes ¿se gestiona adecuadamente? Sobre todo, que vemos como mucha gente ni la información propia protege. Basta ver la gran cantidad de empaques en la basura de envíos tanto de Amazon, Mercado Libre o cualquier otra tienda en línea, con los datos del comprador perfectamente impresos y claros, y a la disposición de quien sepa leer.

En fin, como podemos ver, la mayoría de las personas y las empresas, cuando mucho, tiene sistemas de gestión de seguridad de la información deficientes.

Por eso es recomendable basarse en la norma ISO 27001 para desarrollar tu SGSI, de esa manera logras contemplar todos los escenarios que pueden darse en tu organización y establecer controles efectivos para mitigar los riesgos. Además, tiene el beneficio comercial de ser una norma certificable, con lo que tu empresa puede obtener la Certificación ISO 27001 y garantizar a sus clientes y asociados la seguridad de sus datos y operaciones.

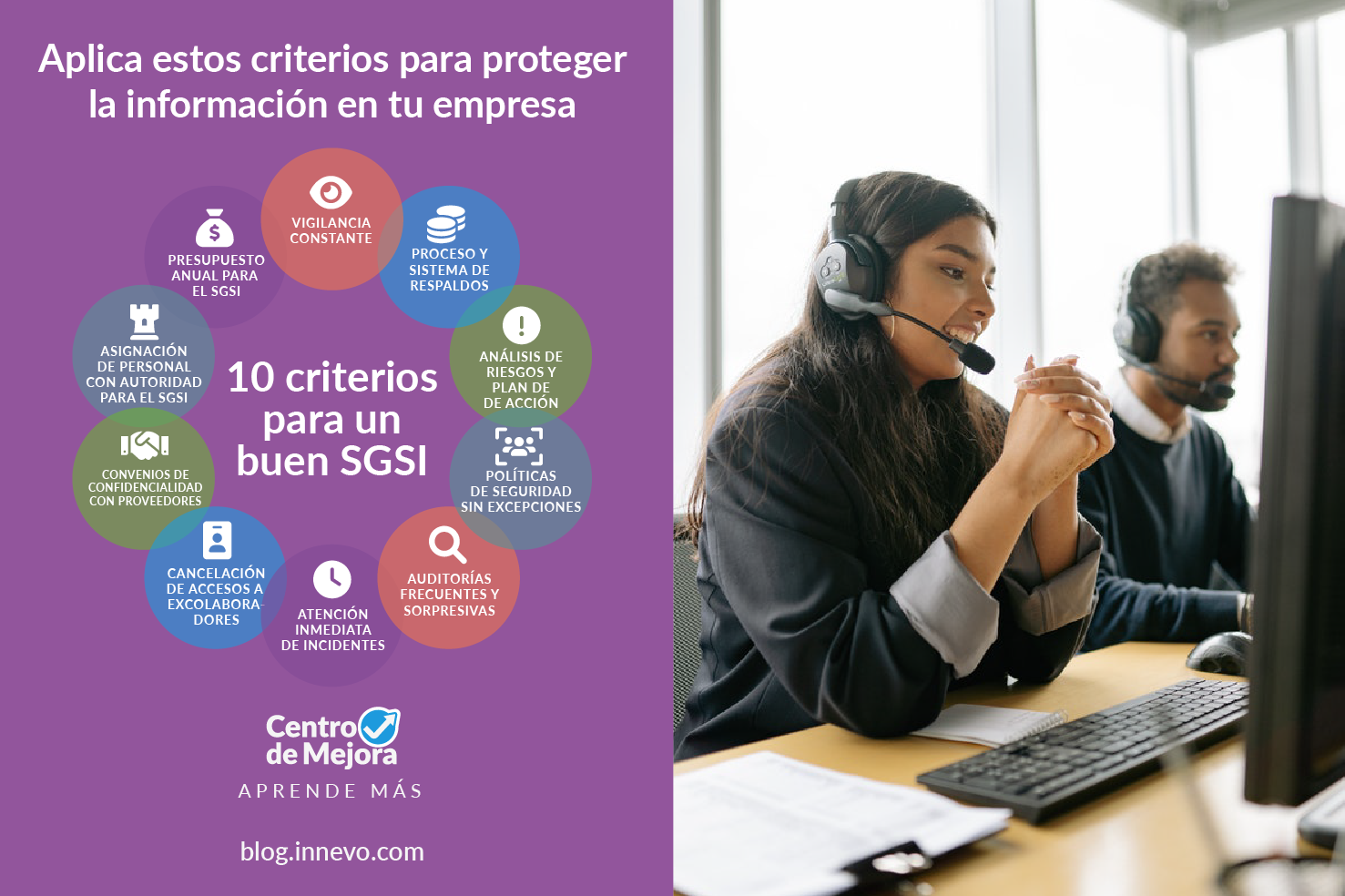

Los 10 criterios para construir un Sistema de Gestión de Seguridad de la Información

El tema nos obligará a desarrollarlo en varias entradas, tanto por su complejidad como por su extensión, pero contestando a la pregunta de cómo construir un sistema de gestión de seguridad de la información podemos decir que existen diez criterios fundamentales para lograrlo.

- Lo más inseguro es pensar que se está seguro. Por lo tanto, no se enamore de la solución, enamórese del problema para que constantemente lo esté analizando. Esto significa que, aunque ha implantado una solución en su empresa que considera le da un buen nivel de cobertura, no piense que está seguro. Con frecuencia (dos veces al año), en conjunto con su equipo de trabajo, analice actividades y costumbres dentro de la empresa que puedan ser potencialmente riesgosas y que no han sido incluidas en su plan de seguridad de la información.

- Recordemos que el objetivo principal de cualquier sistema de seguridad de la información no es evitar el robo de esta. Es asegurar que, a pesar del hackeo, intromisión o robo, la empresa NO PERDIÓ INFORMACIÓN. Porque lo más grave no es que hayan podido ingresar ilegalmente a sus sistemas, sino que lo que hicieron, ya sea corromper, borrar o robar la información no se pueda recuperar y por lo tanto no pueda ser reconstruida tal y como la tenía. Por lo tanto, una excelente forma de seguridad de la información es un proceso y sistema de respaldos de información digital y analógica que impida la pérdida de información.

- En conjunto con sus principales colaboradores, el director general o la alta dirección debe realizar un análisis de riesgos identificando aquellos que aplican a la empresa, clasificándolos por probabilidad de ocurrencia, magnitud del impacto, tipo de tratamiento (anulación, mitigación, traslado o aceptación) y plan de acción.

- Creer que tiene colaboradores confiables. Sin importar los valores éticos o morales de sus colaboradores, el tiempo que tengan trabajando en la empresa, el nivel organizacional que ocupen o cualquier otro criterio de confianza en ellos, todos, absolutamente todos, deben sujetarse a las políticas de seguridad del sistema de gestión de seguridad de la información.

- Realización de auditorías de cumplimiento de las políticas del sistema de gestión de seguridad de la información. Estas deben ser frecuentes y siempre sorpresivas. Este tipo de auditorías no se deben avisar o programar con el auditado, sin distinción, todas deben ser sorpresivas y se aplican a todos los colaboradores.

- Atender de inmediato, sin dilación alguna, cualquier incidente de seguridad, investigando a profundidad lo ocurrido para inmediatamente después realizar las actividades de remediación de daños y las adecuaciones necesarias en el sistema de gestión de seguridad de la información para que no vuelva a ocurrir y notificar de estos cambios y exigir su cumplimiento al personal de la empresa.

- Cuando un colaborador abandone la empresa, asegurar que sus autorizaciones de acceso tanto físico como digital están cancelados al momento de ya no pertenecer a la empresa.

- Convenios de confidencialidad y cumplimiento con proveedores. Cada proveedor debe firmar con la empresa un convenio de confidencialidad de la información que van a compartir además de un compromiso de cumplimiento de las políticas de seguridad cuando acceda a sus instalaciones o sistemas digitales.

- Asignar personal con capacitación, responsabilidades y autoridad para las actividades que demande el sistema de gestión de la seguridad de la información.

- Destinar un presupuesto anual para las actividades que demande el sistema de seguridad de la información.

Conoce nuestra Consultoría de Implementación ISO 27001 y comienza tu proyecto de Gestión de la Seguridad de la Información.