Evaluación de Riesgos de Seguridad de la Información

Una buena evaluación de riesgos de seguridad de la información ayuda a las organizaciones a tomar decisiones más inteligentes sobre cómo proteger sus activos tecnológicos e información y reducir o eliminar el impacto que pueden tener en los negocios.

¿Qué encontrarás en este artículo?

- Riesgo de Seguridad de la Información

- Proceso de Evaluación de Riesgos de Seguridad de la Información

- Identificar y Priorizar los Riesgos de Seguridad de la Información

- ISO 27001: Optimiza la Gestión de los Riesgos

- Actividades Esenciales para Realizar la Evaluación de Riesgos de Seguridad de la Información

- Continúa Evaluando los Riesgos

Riesgo de Seguridad de la Información

Un riesgo de seguridad de la información es la potencialidad de una condición existente dentro de la empresa que representa o puede representar daño por ajenos o propios a ella, ya sea intencional o accidentalmente, pero que a fin de cuentas puede provocar algún daño a su información con posibles consecuencias legales, financieras o administrativas que incluso podrían ser irreparables y con la posibilidad de afectar también a sus asociados o clientes.

El riesgo de seguridad en la información más grande es creer que la información está segura, sin verificarlo.

Es frecuente que la empresa que han sufrido algún tipo de daño en su información sea por dos causas principales:

- Creer que se está seguro.

- Relajamiento en el comportamiento del personal.

Creer que se está seguro

Sucede cuando las empresas CREEN tener un sistema de gestión de la información seguro sin un fundamento concreto que se los confirme.

Este tipo de empresas realizan, cuando más, una vez al año una revisión a su matriz de riesgos y no vuelven a pensar en ella hasta el año siguiente. No ejecutan auditorías internas o cualquier otra evaluación de vulnerabilidad o de comportamientos de su personal para asegurarse de que efectivamente sus políticas, procesos, procedimientos y tecnología cumplen con los criterios de la seguridad de la información necesarios.

Evidentemente, no se preocupan de que un potencial delincuente esté atento a cualquier descuido para entrar a su sistema de gestión de la información.

Relajamiento en el comportamiento del personal

Esta es la segunda causa de fallas en la seguridad de la información y se presenta cuando el personal no es riguroso en ejecutar siempre las políticas de seguridad de la empresa y van relajando su comportamiento.

Cuando a una persona no le sucede ningún evento de seguridad ya sea en su trabajo o en su vida cotidiana, en donde vive, por donde se pasea, etcétera, va perdiendo la capacidad de atención, se vuelve confiada y relajada porque nunca le ha pasado nada, hasta que, evidentemente, el suceso acontece. Es lo que en el argot de la seguridad se conoce como lo sorprendieron “con la guardia baja”.

¿Qué puede hacerse para disminuir estos riesgos?

- Realizar auditorías internas de seguridad que validen que el personal no está incurriendo en comportamientos inseguros.

- Ejecutar un plan de revisión periódica de potenciales vulnerabilidades.

- Realizar actividades de intrusión intencional (hacking ético), si tu tipo de empresa lo amerita.

Proceso de Evaluación de Riesgos de Seguridad de la Información

La evaluación de riesgos de seguridad de la información es el proceso que consta de identificar, analizar y evaluar los riesgos existentes en una organización dentro de su contexto particular.

Ayuda a garantizar que los controles de seguridad que elija tu empresa para anular o mitigar el riesgo encontrado sean adecuados y a realizar un seguimiento permanente de ellos mediante la implementación de políticas, procedimientos y/o de medios tecnológicos, con el objetivo de disminuir significativamente la posibilidad de que el riesgo sea una realidad.

Sin una evaluación de riesgos para tener presentes tus opciones de seguridad podrías perder tiempo, esfuerzo y recursos al momento de que el riesgo efectivamente ocurra.

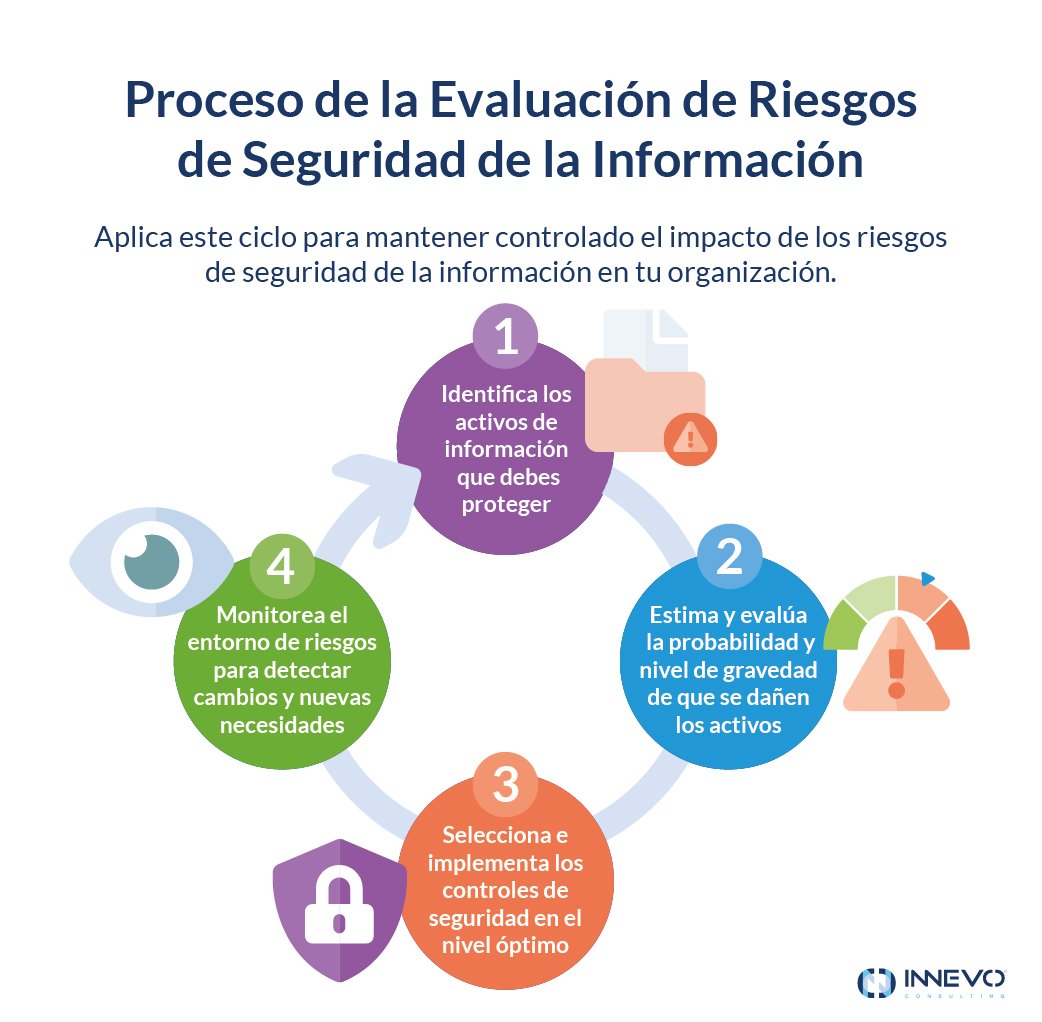

El proceso de evaluación de riesgos de seguridad de la información es el siguiente:

- Identifica los activos de información que podrían verse afectados por un incidente, incluyendo hardware, sistemas, computadoras, datos, expedientes físicos, información confidencial de clientes y demás.

- Después asigna un nivel de probabilidad de ocurrencia y un nivel de gravedad del daño (estimación y evaluación del riesgo).

- Con los dos datos anteriores, procede a seleccionar e implementar las medidas de contención adecuadas y el nivel de rigor de estas, es decir los controles de seguridad.

- Monitorea y revisa continuamente el entorno de riesgos para detectar cualquier cambio en el contexto de la organización y mantener una visión general del proceso completo de gestión de riesgos.

Identificar y Priorizar los Riesgos de Seguridad de la Información

No tiene mucho sentido implementar medidas para defenderse contra eventos que es poco probable que ocurran o que no afectarán a tu organización. Una sobre estimación de los riesgos de seguridad puede ser muy perjudicial para tu empresa en cuanto a costos y agilidad.

Por esa razón es que la evaluación de riesgos debe tomar en cuenta las circunstancias reales en la que opera tu empresa y no a ideas irrealistas y suposiciones que solamente van a provocar procesoesclerosis al momento de diseñar e implementar los procesos de seguridad, haciendo de los protocolos sean una molestia innecesaria y permanente.

Del mismo modo, si subestimas o pasas por alto los riesgos que podrían causar daños significativos, te colocas en una posición de vulnerabilidad.

Ante esta dicotomía es que la norma ISO 27001 posee una serie de controles, prácticas y procesos que al implementarlos van a ir colocando a tu empresa en el equilibrio más adecuado de seguridad, agilidad, burocracia y costo que tu empresa requiera.

ISO 27001: Optimiza la Gestión de los Riesgos

La norma internacional ISO/IEC 27001:2013 (ISO 27001), ahora actualizada en su versión ISO/IEC 27001:2022 proporciona las especificaciones para un SGSI (Sistema de Gestión de Seguridad de la Información) de mejores prácticas, precisamente con un enfoque basado en la evaluación del riesgo para la gestión de estos analizando tanto a las personas, como a los procesos y la tecnología, para mantener segura la información de tu empresa de forma óptima.

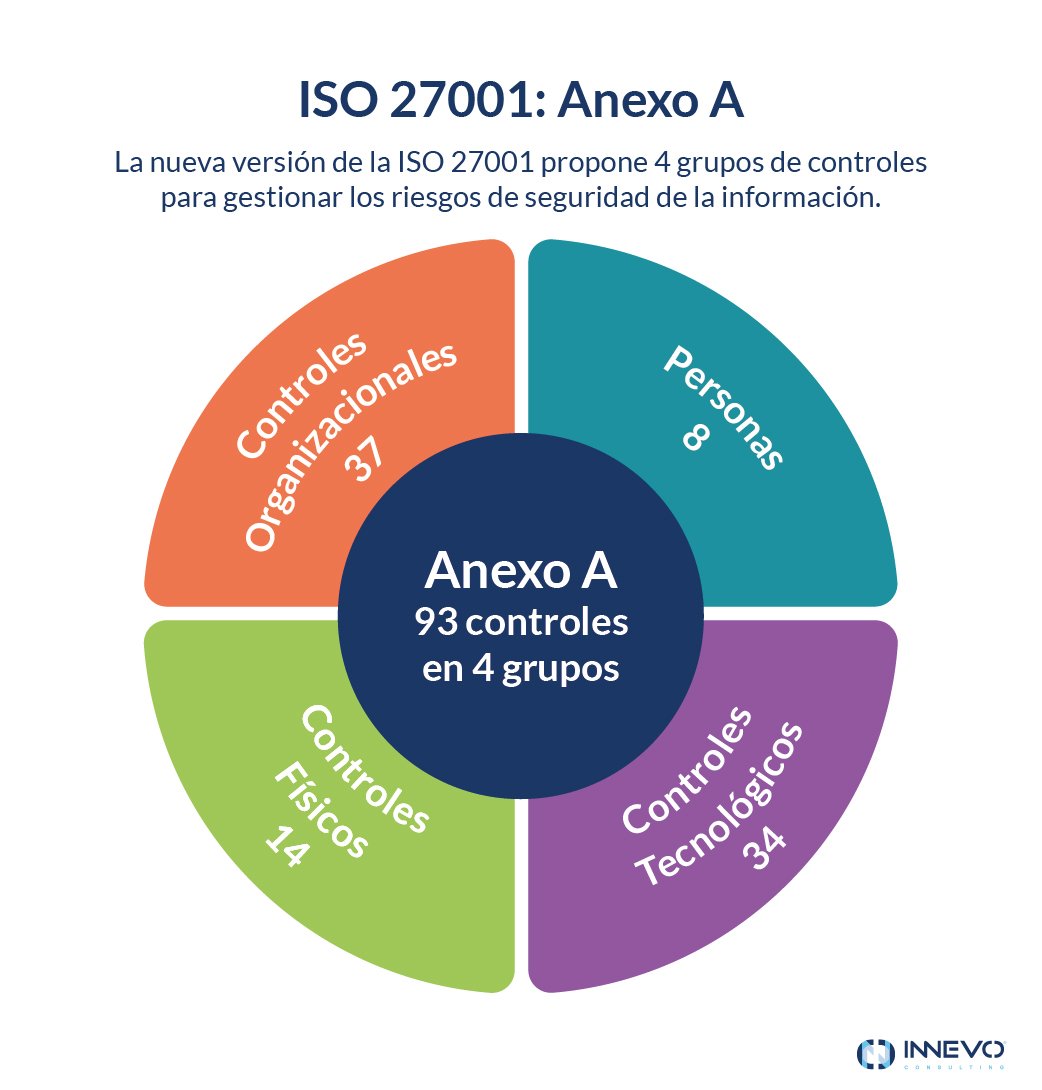

Así mismo, la norma ISO 27001 aporta una gran ayuda en la elección de las medidas de contención, ya que contiene una lista de 93 controles de seguridad, organizados en 4 dominios o macroprocesos, que van desde políticas de acceso físico a instalaciones hasta políticas cibernéticas configuradas en equipos y sistemas de la empresa.

Actividades Esenciales para Realizar la Evaluación de Riesgos de Seguridad de la Información

Para comenzar:

- Identificar los activos que requieren protección.

- Identificar las amenazas y debilidades relevantes.

- Identificar las vulnerabilidades existentes.

- Evaluar el nivel de amenaza que representan los agentes de amenaza.

- Determinar los impactos de los riesgos que se materialicen.

- Producir una evaluación de riesgos de seguridad

- Evaluar el umbral de aceptación de riesgos o nivel de aceptación.

- Seleccionar los controles de seguridad que se aplicarán.

Para tomar acción:

- Nombrar un Comisario de Seguridad de la Información con facultades de actuación y decisión.

- Establecer un plan de trabajo para la implementación de las políticas, procesos, procedimientos y controles de seguridad necesarios.

- Establecer un plan continuo de Auditorías de Seguridad.

De forma permanente:

- Analizar frecuentemente las características de incidentes de seguridad sin importar si fueron encontrados durante la ejecución de una auditoría interna de seguridad o por un intento de violación accidental o intencional.

- Capacitar y entrenar continuamente al personal de la empresa.

- Ejecutar un programa permanente de endomarketing para promover una cultura de seguridad de la información y evitar el relajamiento del personal en sus comportamientos y actividades cotidianas dentro de la empresa.

- Realizar una evaluación integral de los riesgos de seguridad de tu empresa anualmente, o cuando se produzcan cambios significativos en tu negocio, la infraestructura de TI o en su entorno para explorar los riesgos asociados con estos cambios.

Continúa Evaluando los Riesgos

Te haré énfasis en que la evaluación de riesgos de seguridad de la información debe ser una actividad continua.

Recuerda: Una evaluación de riesgos de seguridad de la información es una instantánea de los riesgos de los sistemas de información de tu empresa en un momento determinado, es por eso por lo que, si no realizas evaluaciones frecuentes con los métodos que te he recomendado, siempre CREERÁS que estás seguro, pero no tendrás la certeza evidente de que efectivamente lo estás.

La norma ISO 27001 te ahorrará muchos problemas, disgustos y costos, date un tiempo de analizar la conveniencia de implementarla en tu empresa.

En Innevo te guiamos con objetividad y experiencia en la identificación, análisis y evaluación de riesgos de seguridad y la selección de controles óptima como parte de la consultoría en ISO 27001. Acércate a nosotros.