Cómo Hacer una Política de Seguridad de la Información

Contar con una Política de Seguridad de la Información en tu empresa es necesario para implementar la ISO 27001 y certificarte. Aquí te explicamos qué debe incluir y cómo elaborarla.

Si eres empresario o te han dado la responsabilidad de investigar sobre seguridad de la información ya sea para certificar tu empresa en ISO 27001 o por alguna otra razón que no sea el certificado en esta norma y quieres saber específicamente qué es, qué se necesita y cómo se realizan las políticas de seguridad, este es el lugar correcto.

Si quieres saber más sobre la norma ISO 27001 ve a nuestra sección de esa norma y encontrarás entradas más específicas para ese tema.

Te tomará 8 minutos leer toda la entrada, pero espero te ayude a comprender lo que implica y cómo se desarrolla una eficiente Política de Seguridad.

¿Qué encontrarás en este artículo?

- ¿Qué es una Política de Seguridad de la Información?

- ¿Cuál es el propósito de una Política de Seguridad de la Información?

- ¿Por qué es importante una Política de Seguridad de la Información?

- ¿Cuáles son los elementos clave de una Política de Seguridad de la Información?

- Buenas Prácticas para la Gestión de la Seguridad de la Información

¿Qué es una Política de Seguridad de la Información?

Una política de seguridad de la información o ISP por sus siglas en inglés, como más comúnmente se le conoce, es un conjunto de reglas, políticas y procedimientos diseñados para garantizar que todos los usuarios finales y las redes dentro de una organización cumplan con los requisitos mínimos de seguridad de acceso y uso de la información tanto en papel como en digital y de protección de datos.

La ISP debe incluir todos los datos, programas, sistemas, instalaciones, infraestructura, usuarios autorizados, terceras y cuartas partes de tu empresa.

¿Cuál es el propósito de una Política de Seguridad de la Información?

La ISP tiene como objetivo verificar protecciones a la información dentro de la empresa tanto propia como de sus clientes y asociados y limitar su distribución sólo a aquellos con acceso autorizado.

Las organizaciones crean la ISP para:

- Establecer un enfoque general para la seguridad de la información.

- Documentar medidas de seguridad y políticas de control de acceso de usuarios.

- Evitar la pérdida de información.

- Detectar y minimizar el impacto de los activos de información comprometidos, como el uso indebido de datos, redes, dispositivos móviles, computadoras y aplicaciones.

- Proteger la reputación de la organización.

- Cumplir con los requisitos legales y reglamentarios de asociaciones empresariales, como requisitos de venta en mercados internacionales o requisitos de cumplimientos exigidos por clientes cuya información es un insumo vital para sus operaciones.

- Proteger los datos de sus clientes, como los números de tarjetas de crédito.

- Proporcionar mecanismos efectivos para responder a quejas y consultas relacionadas con riesgos de seguridad reales o percibidos, ya sean en las instalaciones propias de la empresa o en los sistemas cibernéticos como pueden ser el phishing, malware y ransomware.

- Limitar el acceso a los activos clave de tecnología de la información a aquellos que tienen un uso aceptable o a las instalaciones de la empresa.

¿Por qué es importante una Política de Seguridad de la Información?

La creación de una política de seguridad de la información eficaz y que cubra todos los requisitos de cumplimiento es un paso fundamental para prevenir incidentes de seguridad como fugas y violaciones de datos.

Una ISP es importante para las organizaciones nuevas y establecidas. El aumento de la digitalización significa que cada empleado está generando datos y una parte de esos datos debe protegerse contra el acceso no autorizado.

Dependiendo del tipo de tu empresa, incluso puedes estar obligado por ley a estar protegido contra intrusiones cibernéticas o violaciones a confidencialidad de la información que poseas de tus clientes, pensemos por ejemplo en una empresa de auditorías contables o fiscales.

Los datos confidenciales, la información de identificación personal o PII por sus siglas en inglés y la propiedad intelectual deben protegerse con un estándar más alto que otros datos.

Nos guste o no, la seguridad de la información es importante en todos los niveles de tu organización y fuera de ella.

Es importante aclarar que no existen políticas de seguridad de la información cómodas. Es incómoda la seguridad, pero es un “mal necesario” si se quiere, a fin de cuentas, porque peor es no tenerla y sufrir una violación al sistema de seguridad de la información.

¿Por qué debes gestionar los riesgos de tus proveedores?

El aumento de la subcontratación ha provocado que los proveedores externos también tengan acceso a los datos. Es por eso por lo que la gestión de riesgos de terceros y la gestión de riesgos de proveedores es parte de cualquier política eficiente de seguridad de la información.

El riesgo de terceros y el riesgo de proveedores no son una burla: la mitad de las fallas de un sistema de seguridad de la información provienen de descuidos de los proveedores o asociados externos, pero quien está obligado a responder por las consecuencias es la empresa que los contrató.

Por eso una buena política de seguridad de la información obliga a terceros y asociados a cumplir con los protocolos, procesos y comportamientos especificados en la política de seguridad.

¿Cuáles son los elementos clave de una Política de Seguridad de la Información?

Una política de seguridad de la información puede ser tan amplia como desees, sin embargo, es importante no extralimitarse.

Por ejemplo, si parte de la información que la empresa posee no es sensible o confidencial y las consecuencias de su divulgación no son perjudiciales, no es necesario agregar el costo a la empresa de lo que implica mantenerla segura.

Otro ejemplo: toda la información que aparece en el sitio de Internet de la empresa, por definición es pública, bueno pues la información no es necesario protegerla, pero sí la página. Son cosas diferentes.

En la Política de Seguridad de la Información debes cubrir la seguridad de TI y la seguridad física, así como el uso de las redes sociales, la gestión del ciclo de vida y la capacitación en seguridad.

En general, una Política de Seguridad de la Información tendrá estos nueve elementos clave:

- Propósito

- Audiencia

- Objetivos de Seguridad de la Información

- Política de Autoridad y Control de Acceso

- Clasificación de Datos

- Soporte de Datos y Operaciones

- Capacitación de Concientización sobre Seguridad de la Información

- Responsabilidades y Deberes del Personal

- Otros elementos que puede incluir una ISP

Veamos lo que contiene cada uno de esos elementos:

1. Propósito

Es el resumen del propósito de tu Política de Seguridad de la Información, que debería:

- Preservar la seguridad de la información de tu organización.

- Detectar y adelantarse a las brechas de seguridad de la información causadas por proveedores externos, mal uso de redes, datos, aplicaciones, sistemas informáticos y dispositivos móviles.

- Proteger la reputación de tu organización.

- Cumplir con los requisitos éticos, legales y reglamentarios a los que te obliguen los valores de tu empresa, los requerimientos de tus clientes, las prácticas de tu mercado, el gobierno y alguna otra entidad interesada relevante para tu empresa.

- Proteger los datos de los clientes y dar respuesta a las consultas y reclamaciones sobre el incumplimiento de los requisitos de seguridad y protección de datos.

2. Audiencia

Consiste en definir a quién se aplica la Política de Seguridad de la Información y a quién no se aplica. Puedes sentirte tentado a decir que los proveedores externos no están incluidos como parte de tu política de seguridad de la información, lo cual no sería conveniente.

Esto puede parecer no ser una gran idea, pero deben tomarse en cuenta los riesgos de terceros y de proveedores. No importa si tienen o no la obligación legal o reglamentaria de proteger los datos de tus clientes de filtraciones y filtraciones de datos de extraños.

Los clientes aún pueden culpar a tu organización por infracciones que no estaban bajo tu control total y el daño a la reputación de tu marca puede ser enorme.

3. Objetivos de Seguridad de la Información

Estos son los objetivos que la dirección general ha acordado, así como las estrategias utilizadas para alcanzarlos.

Al final, la seguridad de la información se refiere al concepto comúnmente conocido como CICD:

- Confidencialidad: los datos y la información están protegidos contra el acceso no autorizado.

- Integridad: los datos están intactos, completos y precisos.

- Continuidad: aún si se hubiera presentado una intrusión y la información haya sido robada, alterada o eliminada existen los respaldos completamente seguros para permitir el restablecimiento de la información correcta sin impacto adverso por el incidente de seguridad. Por ejemplo, un despacho legal al que se le han alterado sus sistemas informáticos cuenta con respaldos ubicuos que pueden reintegrar la información afectada o si información en papel ha sido igualmente afectada, cuenta con copias ubicuas que le permiten contar con la información original y completa.

- Disponibilidad: los sistemas de TI están disponibles cuando se necesitan.

4. Política de Autoridad y Control de Acceso

En esta parte se especifica quién tiene la autoridad para decidir qué datos se pueden compartir y cuáles no. Recuerda, es posible que esto no siempre dependa de tu organización.

Por ejemplo, si eres el Comisario de Seguridad de un hospital (así se denomina a la persona responsable de vigilar el desarrollo y cumplimiento de la política de seguridad), es probable que debas cumplir con HIPAA y sus requisitos de protección de datos.

HIPAA es el acrónimo en inglés de Health Insurance Portability and Accountability Act o Ley de Transferencia y Responsabilidad de Seguro Médico, muy exigido a la mayoría de las empresas de servicios médicos en el mundo y exigible a cualquier empresa de servicios médicos de Estados Unidos.

Para esta norma, los registros médicos no se pueden compartir con una parte no autorizada, ya sea en persona o en línea y esa parte autorizada debe ser especificada por escrito y notificada de las sanciones legales, financieras y administrativas en caso de incumplimiento aún si existir afectación alguna a terceros, el simple hecho de incumplir es motivo de sanciones.

Una política de control de acceso te puede ayudar a delinear el nivel de autoridad sobre los datos y los sistemas de TI y físicos para cada nivel de tu organización. Debe describir cómo manejar la información confidencial, quién es responsable de los controles de seguridad, qué control de acceso existe y qué estándares de seguridad son aceptables.

También puede incluir una política de seguridad de red que describa quién puede tener acceso a las redes y servidores de tu empresa, así como qué requisitos de autenticación se necesitan, incluidos requisitos de contraseña segura, datos biométricos, tarjetas de identificación y tokens de acceso, por ejemplo.

En algunos casos, el personal está obligado por contrato a cumplir con la Política de Seguridad de la Información antes de que se les conceda acceso a los sistemas de información y centros de datos. Cuando esto es necesario se deben hacer evaluación de ética del futuro colaborador y así evitar sorpresas desagradables, en pocas palabras: confía, pero verifica.

5. Clasificación de Datos.

Una ISP debe clasificar los datos en categorías. Una buena manera de clasificar los datos es en cinco niveles que especifique una creciente necesidad de protección:

- Nivel 1: Información pública.

- Nivel 2: Información que tu organización ha elegido mantener confidencial pero su divulgación no causaría daño material.

- Nivel 3: la información tiene un riesgo de daño material para las personas o tu organización si se divulga.

- Nivel 4: la información tiene un alto riesgo de causar daños graves a las personas o a tu organización si se divulga.

- Nivel 5: la información causará daños graves a las personas o a tu organización si se divulga.

En esta clasificación, los niveles 2-5 se clasificarían como información confidencial y necesitarían algún tipo de protección.

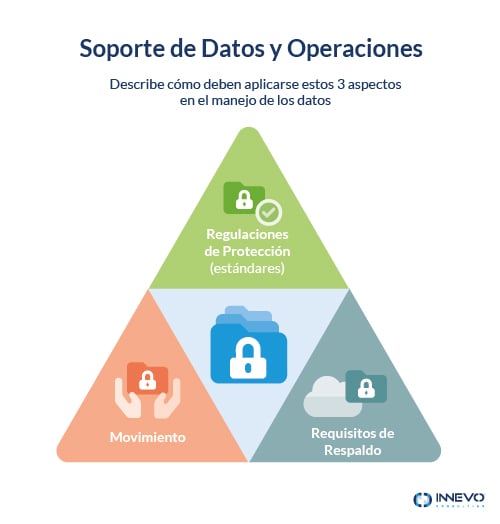

6. Soporte de Datos y Operaciones.

Una vez que has clasificado los datos, debes describir cómo se manejarán en cada nivel. En general, debe haber tres componentes en esta parte de tu Política de Seguridad de la Información:

- Regulaciones de protección de datos: las organizaciones que almacenan datos confidenciales deben protegerse de acuerdo con los estándares organizacionales, las mejores prácticas, los estándares de cumplimiento de la industria y la regulación.

- Requisitos de respaldo de datos: describe cómo se respaldan los datos, qué nivel de encriptación se usa y qué proveedores de servicios externos se usan.

- Movimiento de datos: describe cómo se comunican los datos. Los que se consideran confidenciales en la clasificación anterior deben comunicarse de forma segura con cifrado y no transmitirse a través de redes públicas para evitar ataques de intermediarios. El WhatsApp es una de las peores formas de intercambiar información. Si puedes evítalo y si requieres utilizarlo hazlo dentro de un ambiente seguro.

7. Capacitación de Concientización sobre Seguridad de la Información.

Una Política de Seguridad de la Información perfecta que nadie sigue es igual que no tener política alguna.

Es fundamental y debería ser motivo incluso de despido que tu personal comprenda lo que se requiere de ellos.

Debes realizar capacitación para informarle sobre los requisitos de seguridad, incluida la protección de datos, la clasificación de datos, el control de acceso, las amenazas de seguridad generales, los comportamientos y prácticas, el uso de dispositivos móviles, el uso de memorias externas, el uso de cámaras y hasta la utilización de chats.

Esta capacitación debe incluir:

- Ingeniería social: enseña a tus empleados sobre el phishing, el spearphishing y otros ciberataques comunes de ingeniería social o comportamientos y descuidos en el uso de la información tanto digital como en papel.

- Política de escritorio limpio: los equipos de cómputo personales deben apagarse cuando el personal concluya su jornada, las computadoras portátiles que salgan de la empresa deben contar con candados para fijarse en el lugar de utilización y protocolos de acceso y uso seguros, los documentos no deben dejarse en los escritorios al final de la jornada, todo documento con clasificación de seguridad de acuerdo con los criterios mencionados anteriormente debe ser guardado con llave. Si se realiza trabajo remoto deben existir aparte de estos criterios los adicionales de red pública para acceso al sistema de tu empresa.

- Uso aceptable: ¿Para qué puede usar el personal sus dispositivos de trabajo e Internet y qué está restringido? Esta pregunta debe ser contestada con el marco de referencia que da un adecuado análisis de vulnerabilidades.

Te recomendamos leer también: ¿Qué es la Cultura de Seguridad de la Información? [Incluye test]

8. Responsabilidades y Deberes del Personal.

Aquí es donde pones en práctica tu Política de Seguridad de la Información. Esta parte debe describir a los propietarios de:

- Programas de seguridad.

- Políticas de uso aceptable.

- Seguridad de la red.

- Seguridad física.

- Continuidad del negocio.

- Gestión de acceso.

- Conciencia de seguridad.

- Evaluaciones de riesgo.

- Respuesta al incidente.

- Seguridad de datos.

- Recuperación de desastres.

- Administración de incidentes de seguridad.

- Funciones y responsabilidades del Comisario de Seguridad.

9. Otros elementos que una ISP puede incluir.

- Procedimiento de protección antivirus.

- Procedimiento de protección contra malware.

- Procedimiento de detección de intrusos en la red.

- Procedimiento de trabajo remoto.

- Pautas técnicas.

- Consecuencias por incumplimiento.

- Requisitos de seguridad física.

- Referencias a documentos de respaldo.

La lista anterior son algunos de los principales elementos adicionales para tu ISP. Además, puedes incluir los que por las características particulares de tu empresa consideres necesarios.

Buenas Prácticas para la Gestión de la Seguridad de la Información

A continuación, y para finalizar te dejo la lista de Buenas Prácticas para la gestión de la seguridad de la información más comunes y que generalmente son las básicas para contar con una ISP adecuada (los acrónimos están en inglés, te los dejo así porque es la forma en que se conocen dentro del argot y práctica de la seguridad de la información):

- Política de uso aceptable (AUP): describe las restricciones que un empleado debe aceptar para usar una computadora y/o red corporativa.

- Política de control de acceso (ACP): describe los controles de acceso a los datos y sistemas de información de una organización.

- Política de gestión de cambios: se refiere al proceso formal para realizar cambios en TI, desarrollo de software y seguridad.

- Política de seguridad de la información: política de alto nivel que cubre una gran cantidad de controles de seguridad.

- Política de respuesta a incidentes (IR): un enfoque organizado de cómo la organización gestionará y remediará un incidente.

- Política de acceso remoto: describe métodos aceptables de conexión remota a redes internas.

- Política de comunicación y correo electrónico: describe cómo el personal debe usar el canal de comunicación electrónica elegido por la empresa, como el correo electrónico, WhatsApp o redes sociales.

- Política de recuperación ante desastres: describe los aportes de los equipos de ciberseguridad y TI de la organización en un plan general de continuidad del negocio o la administración de copias en papel.

- Plan de continuidad comercial (BCP): coordina los esfuerzos en toda la organización y se usa en caso de un desastre para restaurar el negocio a un estado de funcionamiento.

- Política de clasificación de datos: describe cómo tu organización clasifica sus datos.

- Política de operaciones y administración de TI: describe cómo todos los departamentos y TI trabajan juntos para ejecutar los requisitos de cumplimiento y seguridad.

- Política de nube y SaaS: proporciona a la organización pautas claras de adopción de SaaS y la nube, lo que te ayudará a mitigar el riesgo de terceras y cuartas partes.

- Política de acceso y gestión de identidades (IAM): describe cómo los administradores de TI autorizan los sistemas y las aplicaciones al personal adecuado y cómo estos crean contraseñas para cumplir con los estándares de seguridad.

- Política de seguridad de datos: describe los requisitos técnicos y los estándares mínimos aceptables para que la seguridad de los datos cumpla con las leyes y regulaciones pertinentes.

- Regulaciones de privacidad: describe cómo la organización cumple con las regulaciones impuestas por el gobierno, que están diseñadas para proteger la privacidad del cliente.

- Política de dispositivos móviles y personales: describe si tus colaboradores pueden usar dispositivos personales para acceder a la infraestructura de la empresa y cómo reducir el riesgo de exposición de los activos propiedad de ellos pero que ingresan y utilizan dentro de la empresa e inclusive usan la red de esta.

Hay mucho trabajo en cada una de estas políticas, pero puedes encontrar muchos ejemplos de ellas en Internet para tomar como referencia.

En conclusión

Recuerda que uno de los primeros síntomas de inseguridad es creer que tu empresa está segura. Si esto no lo has verificado, cuando te suceda un evento de seguridad te demostrará que creías estar seguro, pero no verificaste que efectivamente lo fueras.

Realiza tu política de seguridad o ISP y efectúa las auditorías internas de seguridad para estar plenamente cierto de que tu empresa es segura.

Te invitamos a conocer Innevo y nuestro servicio de implementación de la norma ISO 27001, con el que guiamos a las empresas en la elaboración de esta política y los demás elementos del SGSI de acuerdo con los lineamientos de la ISO 27001 a fin de que puedan certificarse con éxito.