La norma ISO 27001 establece las mejores prácticas para la gestión de la seguridad de la información. Dentro de ella, los controles de seguridad son fundamentales. Estos salvaguardan activos, reducen riesgos y aseguran la confidencialidad, integridad y disponibilidad de datos sensibles.

Descubre en este artículo de qué tratan estos controles y qué debes tener en cuenta para implementarlos exitosamente en tu organización.

¿Qué son los controles ISO 27001?

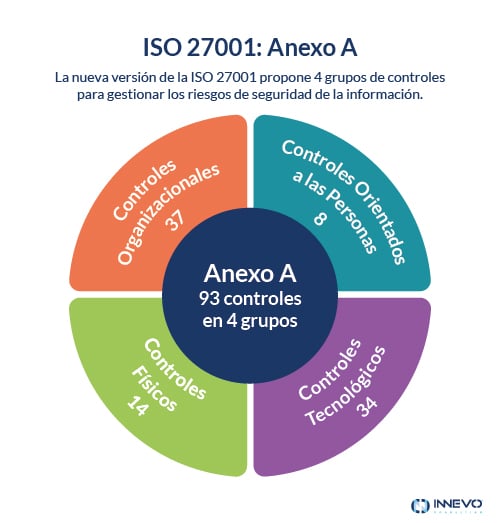

Son las medidas que las organizaciones deben tomar a través de políticas, procesos y procedimientos para cumplir con los requisitos de seguridad del estándar. ISO 27001, en la reciente versión 2022, enumera 93 controles en el Anexo A, que se dividen en 4 dominios:

Básicamente, el Anexo A es una tabla que enumera todos los controles de seguridad que las organizaciones pueden elegir como apropiados para sus necesidades y decidir cómo implementarlos en función de su evaluación de riesgos y su plan de tratamiento de riesgos.

Las organizaciones no están obligadas a implementarlos todos, pero tampoco es permitido no aplicar ninguno.

Para cada control que no se vaya a implementar debe existir una justificación racional que explique los motivos que llevan a considerarlo como no necesario en la implementación del Sistema de Gestión de Seguridad de la Información (SGSI) de la empresa. A esto se le conoce como "declaración de aplicabilidad".

¿Cuáles son los controles de la ISO 27001?

La lista de Controles ISO 27001 tiene 4 dominios y 93 controles de seguridad en total. Los 93 controles están agrupados en diferentes funciones. Y sí, como lo denotan los nombres de los dominios, no todos están relacionados con TI.

He aquí un vistazo a sus objetivos y contenidos:

A5 Controles Organizacionales

Objetivo: Lograr que la actitud integral de la organización hacia la protección de datos sea una amplia gama de políticas, reglas, procesos, procedimientos, estructuras organizacionales y comportamientos individuales.

- 5.1 Políticas de seguridad de la información.

- 5.5.2 Funciones y responsabilidades de seguridad de la información.

- 5.3 Segregación de funciones.

- 5.4 Responsabilidades de la gerencia.

- 5.5 Contacto con autoridades.

- 5.6 Contacto con grupos de interés especial.

- 5.7 Inteligencia sobre amenazas.

- 5.8 Seguridad de la información en la gestión de proyectos.

- 5.9 Inventario de información y otros activos asociados.

- 5.10 Uso aceptable de la información y otros activos asociados.

- 5.11 Devolución de activos.

- 5.12 Clasificación de la información.

- 5.13 Etiquetado de Información.

- 5.14 Transferencia de información.

- 5.15 Control de acceso.

- 5.16 Gestión de identidad.

- 5.17 Información de autenticación.

- 5.18 Derechos de acceso.

- 5.19 Seguridad de la información en las relaciones con proveedores.

- 5.20 Abordar la seguridad de la información en los acuerdos con proveedores.

- 5.21 Gestión de la seguridad de la información en la cadena de suministro de TIC.

- 5.22 Monitoreo, revisión y gestión de cambios de servicios de proveedores.

- 5.23 Seguridad de la información para el uso de servicios en la nube.

- 5.24 Planificación y preparación de la gestión de incidentes de seguridad de la información.

- 5.25 Evaluación y decisión sobre eventos de seguridad de la información.

- 5.26 Respuesta a Incidentes de seguridad de la información.

- 5.27 Aprender de los incidentes de seguridad de la información.

- 5.28 Recolección de evidencia.

- 5.29 Seguridad de la información durante una interrupción.

- 5.30 Preparación de las TIC para la continuidad del negocio.

- 5.31 Requisitos legales, estatutarios, reglamentarios y contractuales.

- 5.32 Derechos de propiedad intelectual.

- 5.33 Protección de registros.

- 5.34 Privacidad y protección de la PII.

- 5.35 Revisión independiente de la seguridad de la información.

- 5.36 Cumplimiento de políticas, reglas y estándares de seguridad de la Información.

- 5.37 Procedimientos operativos documentados.

A6 Controles Orientados a las Personas

Objetivo: Definir cómo los empleados interactúan con los datos y entre sí, la empresa puede regular el componente humano de su programa de seguridad de la información. En este conjunto de controles se incluyen la seguridad del personal, la gestión del capital humano y la formación y sensibilización.

- 6.1 Detección.

- 6.2 Términos y condiciones de empleo.

- 6.3 Concientización, educación y capacitación sobre seguridad de la información.

- 6.4 Proceso disciplinario.

- 6.5 Responsabilidades después de la terminación o cambio de empleo.

- 6.6 Acuerdos de confidencialidad o no divulgación.

- 6.7 Trabajo remoto.

- 6.8 Informes de eventos de seguridad de la información.

A7 Controles Físicos

Objetivo: Garantizar la seguridad de los activos tangibles, como sistemas de entrada, procesos de disposición de activos y políticas claras de escritorio. Estos son esenciales para la preservación de la confidencialidad.

- 7.1 Perímetros de seguridad física.

- 7.2 Entrada física.

- 7.3 Protección de oficinas, habitaciones e instalaciones.

- 7.4 Monitoreo de seguridad física.

- 7.5 Protección contra amenazas físicas y ambientales.

- 7.6 Trabajar en áreas seguras.

- 7.7 Limpiar escritorio y limpiar pantalla.

- 7.8 Ubicación y protección del equipo.

- 7.9 Seguridad de los activos fuera de las instalaciones.

- 7.10 Medios de almacenamiento.

- 7.11 Utilidades de soporte.

- 7.12 Seguridad del cableado.

- 7.13 Mantenimiento del equipo.

- 7.14 Eliminación segura o reutilización del equipo.

A8 Controles Tecnológicos

Objetivo: Garantizar que las regulaciones y procedimientos digitales de la empresa cumplan con criterios de configuración, administración y acceso para que la tecnología no presente huecos de seguridad ya sea por acceso no autorizados, fallas de funcionamientos o por mala administración.

- 8.1 Dispositivos terminales de usuario.

- 8.2 Derechos de acceso privilegiado.

- 8.3 Restricción de acceso a la información.

- 8.4 Acceso al código fuente.

- 8.5 Autenticación segura.

- 8.6 Gestión de capacidad.

- 8.7 Protección contra malware.

- 8.8 Gestión de vulnerabilidades técnicas.

- 8.9 Gestión de configuración.

- 8.10 Eliminación de información.

- 8.11 Enmascaramiento de datos.

- 8.12 Prevención de fuga de datos.

- 8.13 Copia de seguridad de la información.

- 8.14 Redundancia de las instalaciones de procesamiento de información.

- 8.15 Registro.

- 8.16 Actividades de seguimiento.

- 8.17 Sincronización de reloj.

- 8.18 Uso de programas de utilidad privilegiados.

- 8.19 Instalación de software en sistemas operativos.

- 8.20 Seguridad de redes.

- 8.21 Seguridad de los servicios de red.

- 8.22 Segregación de redes.

- 8.23 Filtrado web.

- 8.24 Uso de criptografía.

- 8.25 Ciclo de vida de desarrollo seguro.

- 8.26 Requisitos de seguridad de la aplicación.

- 8.27 Principios de ingeniería y arquitectura de sistemas seguros.

- 8.28 Codificación segura.

- 8.29 Pruebas de seguridad en desarrollo y aceptación.

- 8.30 Desarrollo subcontratado.

- 8.31 Separación de los entornos de desarrollo, prueba y producción.

- 8.32 Gestión de cambios.

- 8.33 Información de prueba.

- 8.34 Protección de los sistemas de información durante las pruebas de auditoría.

¿Quién es responsable de implementar los controles del Anexo A?

Aunque la norma exige la existencia de un responsable institucional para la implementación y sostenimiento del Sistema de Gestión de Seguridad de la Información, conocido como Comisario de Seguridad y es el que encabezará la implementación de controles y el cumplimiento de la norma ISO 27001, la responsabilidad fundamental de cumplir los controles del Anexo A recae en todos los colaboradores de la empresa. Ellos son la primera línea de defensa en un ataque a la seguridad; por lo tanto, es una responsabilidad compartida.

La aceptación de la dirección general es crítica también. Por lo tanto, todo el proceso de implementación de ISO 27001 depende igualmente de la revisión por la dirección y la aprobación de políticas y procedimientos en cada paso decisivo.

¿Cómo identificar qué controles de seguridad ISO 27001 debes implementar?

Entiendo que la lista de 93 controles puede parecer desalentadora. Pero si los analizas podrás comprender cómo estas reglas y requisitos pueden fortalecer la postura de seguridad de tu organización.

Como mencioné al principio, la decisión de qué controles debes implementar dependerá de la evaluación de riesgos y el plan de tratamiento que hagas de ellos. Aunque esta evaluación y análisis puede quitarte mucho tiempo es necesario que no escatimes esfuerzo en esta etapa. Si no lo haces adecuadamente, puedes terminar incluyendo controles que tu empresa no requiera provocando burocracia (lo que nosotros llamamos "procesoesclerosis") o si no incluyes uno necesario provocarás huecos de seguridad.

Implementa ISO 27001 y sus controles de forma efectiva

Muchas empresas deciden abordar el objetivo de certificarse en ISO 27001 por sus propios medios, lo cual no está mal y es posible, ya que la norma no tiene como requisito que te apoyes en un proveedor externo para implementar la norma y aprobar la auditoría de certificación.

Sin embargo, al apoyarte en un servicio de consultoría y acompañamiento especializado como el que te ofrecemos en Innevo te dará tres beneficios:

- La certificación garantizada.

- El menor tiempo posible de realización de tu proyecto de certificación.

- Una implementación efectiva y optimizada de la norma y sus controles.