Cómo Prevenir Ataques Informáticos en tu Empresa

Estar presente en internet se ha convertido en una necesidad en todas las áreas de un negocio. A medida que las compañías aumentan esta presencia, los ataques informáticos también se han vuelto cada vez más comunes. Para protegerte a ti mismo y a tu empresa de este tipo de riesgos, primero debes estar atento a ellos, así podrás reconocer dónde están tus vulnerabilidades y tomar acción para prevenir ataques.

La realidad actual de los ataques informáticos

Según el informe de Cybercrime Magazine, se espera que el costo global de los ciberataques crezca un 15 % por año y supere los 10 billones de dólares para el 2025. Una parte creciente de este costo son los ataques de ransomware, que ahora cuestan a las empresas en los EE. UU. 20 mil millones de dólares por año.

El costo promedio de una violación de datos en los EE. UU. es de 3.8 millones de dólares por ataque exitoso. Las empresas que cotizan en bolsa pierden un promedio el 8% del valor de sus acciones después de una filtración exitosa.

Es frecuente que nos encontremos con empresarios que dicen que a ellos estas cifras no los inquietan ya que su empresa no es lo suficientemente relevante para un ataque informático. Eso es un error, en nuestra actividad consultiva hemos encontrado con frecuencia casos de empresas pequeñas y medianas que han sufrido un ciber ataque, no necesariamente con fines económicos, sino con fines exclusivamente maliciosos de provocar algún daño, solamente por el placer del daño mismo y en otros casos, y son los más frecuentes, de exempleados resentidos que al salir de la empresa y conociendo las vulnerabilidades de esta, organizan un ataque para provocar inconvenientes y problemas, con el único objetivo personal del desquite.

Tipos de ataques informáticos

Aunque la variedad de tipos de ataques es muy grande, estos se pueden catalogar en 3 modalidades fundamentales:

1. Secuestro de datos

Se realiza mediante un tipo de software llamado ransomware, que es un software con objetivos maliciosos (malware), que utiliza el cifrado para denegar el acceso a los recursos de una red, como los archivos del usuario, por ejemplo. Generalmente se realiza para obligar a la víctima a pagar un rescate por sus archivos. Una vez que el sistema ha sido infectado, los archivos se cifran irreversiblemente y la víctima debe pagar un rescate para que le desbloquen su información cifrada o sus copias de seguridad para restaurarlos.

Actualmente es el ataque más frecuente y extorsionan a la víctima con exponer datos confidenciales o comprometedores si no paga el rescate. En muchos casos, aun pagando el rescate no se logró restaurar los datos aun cuando no se haya expuesto la información.

2. Ataques DoS y DDoS

- Ataques DoS: Son ataques para negar un servicio de conectividad entre sistemas o equipos (DoS). Abruman el sistema de destino para que no pueda responder a las solicitudes legítimas provocando una saturación y “caída” del sistema.

- Ataques DDoS: Son ataques de denegación de servicio distribuido, son similares, pero involucran múltiples máquinas de hospedaje. El sitio de destino se inunda con solicitudes de servicio ilegítimas y se ve obligado a denegar el servicio a usuarios legítimos porque los servidores consumen todos sus recursos y los de la red para responder a la sobrecarga de solicitudes.

Estos ataques no proporcionan ningún beneficio directo al atacante, le sirven únicamente para sabotear los equipos de seguridad mientras los atacantes llevan a cabo otros tipos de agresiones. Es un distractor para confundir al personal técnico atendiendo la saturación de servicios, mientras se efectúa la actividad ilícita real.

3. Ataques sin archivos

Es el tipo más nuevo de ataque de malware que aprovecha las aplicaciones ya instaladas. A diferencia del malware convencional, que necesita implementarse en una máquina de destino, utilizan aplicaciones ya instaladas que se consideran seguras y, por lo tanto, no son detectables por el antivirus.

Pueden originarse por acciones iniciadas por el usuario o sin que el usuario realice ninguna acción, al explotar las vulnerabilidades del sistema operativo. Residen en la memoria RAM del dispositivo y, por lo general, acceden a herramientas nativas del sistema operativo para inyectar código malicioso.

Una aplicación confiable en un sistema vulnerable puede llevar a cabo operaciones en múltiples puntos, lo que los convierte en objetivos ideales para ataques con extraordinarias posibilidades de éxito.

Prevención de los ataques informáticos

Como hemos visto estos principales modos operativos de ataque y todos los demás, aprovechan la vulnerabilidad encontrada atacando en tres acciones generales:

- Primera: La localizan, para determinar la ruta de infiltración.

- Segunda: La califican, para determinar el tipo de ataque más conveniente.

- Tercera: La utilizan, aprovechándose de los efectos para obtener el beneficio buscado.

Pero siempre parten del análisis de vulnerabilidades.

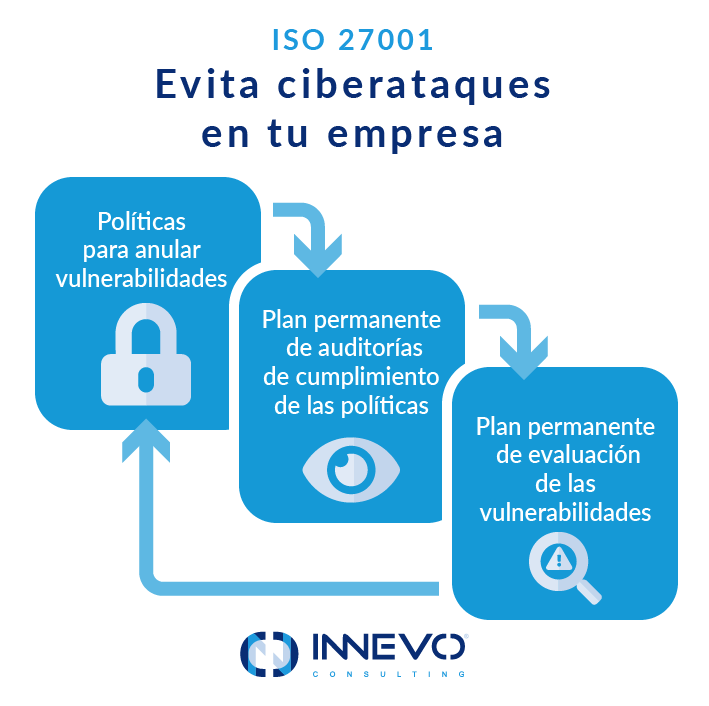

Si quieres que tu empresa esté segura te debes asegurar de lo siguiente:

- Debes estar plenamente confiado, porque lo has evaluado exhaustivamente, de que no tienes vulnerabilidades a nivel de políticas:

- Para el personal.

- De acceso y uso de sistemas, equipos e información.

- De actividades técnicas para asegurarte que si ha cambiado la configuración de algún equipo o sistema dicho cambio no dejó alguna vulnerabilidad latente.

- Tener un plan permanente de auditorías de cumplimiento de políticas de seguridad.

- Tener un plan permanente de evaluación de vulnerabilidades.

Algunas medidas básicas para reducir vulnerabilidades ante ataques informáticos

- Actualizaciones: Mantén los equipos y el software actualizado. Esto mantiene los programas y dispositivos seguros al resolver vulnerabilidades detectadas por los fabricantes.

- Antivirus: Instala y mantén actualizado un antivirus de calidad en todos los dispositivos, tanto computadoras, como móviles.

- Permisos: Establece cuáles son los permisos de acceso adecuados para cada perfil o puesto de tu organización, según sus actividades, y verifica periódicamente que sean los correctos.

- Formación: Capacita continuamente al personal en los temas de seguridad de la información: detectar correos maliciosos, sitios no seguros, uso de conexiones seguras, etc.

- Respaldos: Realiza copias de seguridad de la información sensible con una periodicidad adecuada y guárdela en un lugar seguro.

- Contraseñas: Gestiona adecuadamente las contraseñas: cambio periódico, creación acorde buenas prácticas, evitar repetir contraseñas en varias cuentas, etc.

- Firewall: Implementa esta protección informática para detectar y controlar quién entra a la red de internet de su empresa.

- Segregar: Separa la red de internet para los empleados y la que está disponible para visitantes, de esta manera evitarás que cualquier persona pueda acceder a la red.

¿Estás seguro de que en tu empresa esto se hace? La inseguridad empieza cuando la empresa cree que está segura. Nuestra recomendación es que tengas certeza evidente de que no tiene vulnerabilidades.